25 Maja 2018 r. wejdzie w życie uchwalone przez Parlament Europejski Ogólne Rozporządzenie o Ochronie Danych[[i]], które wymaga od organizacji, aby chroniły dane prywatne obywateli wszystkich 28 Państw Członkowskich. Opracowane rozporządzenie ma na celu zachowanie prywatności danych osobowych obywateli UE oraz usuwanie niepotrzebnych danych osobowych po ich przetworzeniu. Spełnienie założeń nowego rozporządzenia wymaga świadomości dotyczącej pochodzenia danych oraz zdolności izolowania i usuwania danych w razie konieczności.

Rozporządzenie w szczególności dotyczy organizacji spełniających poniższe kryteria:

Biorąc pod uwagę swój szeroki zakres, rozporządzenie będzie miało znaczący wpływ na operacje związane z danymi nie tylko dla organizacji działających na terenie UE, lecz wszystkich organizacji pozyskujących oraz przetwarzających dane obywateli UE. Określenie operacji przetwarzających dane oraz zgodność z rozporządzeniem przed rokiem 2018 stanowią znaczne wyzwanie, ponieważ zapisy rozporządzenia mogą dotyczyć wielu grup, jednostek biznesowych oraz rozwiązań technologicznych w ramach organizacji.

Wyraźnymi kwestiami dotkniętymi przez rozporządzenie w zakresie obszaru IT jest monitoring sieci, infrastruktura zabezpieczeń oraz procesy powiązane

Narzędzia zabezpieczeń oraz monitorowania sieci zostały opracowane w celu odbierania i przetwarzania ruchu sieciowego, weryfikacji wydajności oraz oceny zagrożeń. Ruch sieciowy zazwyczaj wiąże się z danymi - szyfrowanymi lub nie, które mogą być prywatne, np. informacje dotyczące kart kredytowych lub historii transakcji.

Mając to na uwadze, większość operatorów centrów danych posiada narzędzia do monitorowania i zabezpieczenia swojej sieci oraz aplikacji, ponieważ obciążeni są ryzykiem nałożenia kar z powodu otrzymania prywatnych danych jednostek UE, w szczególności jeżeli narzędzia tego typu nie wymagają pozyskiwania danych wrażliwych, w taki sposób, jak choćby systemy handlu elektronicznego (ang. e-commerce), które potrzebują dostępu w celu przeprowadzenia transakcji.

Wymaga się od organizacji, aby monitorowały oraz zabezpieczały swoje sieci, nawet jeśli podlegają przepisom dotyczącym prywatności. Działanie oraz utrzymywanie zgodności z rozporządzeniem nie naruszając bezpieczeństwa lub monitorowania wydajności w sieci nie jest łatwym zadaniem - szczególnie jeśli centrum danych przetwarza dane pochodzące z wielu regionów i stosuje zróżnicowane narzędzia oraz rejestratory sieciowe. Określenie które z przychodzących danych wymagają szczególnej ostrożności oraz w jakich okolicznościach można uzyskać do nich dostęp, a następnie zautomatyzowanie zbierania danych w narzędziach, jest kluczem w uzyskaniu i utrzymywaniu.

Wykorzystanie Big Monitoring Fabric w celu zapewnienia zgodności z rozporządzeniem

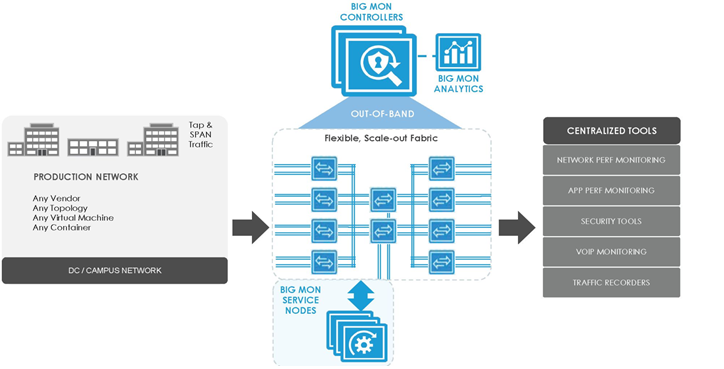

Big Monitoring Fabric to architektura zabezpieczeń oraz widoczności nowej generacji, która pozwala organizacjom obecnym zarówno w UE jak i poza na efektywniejsze wdrożenie rozwiązań w zakresie zgodności z rozporządzeniem.

|

Ruch sieciowy za pomocą Tap i SPAN |

|

SIEĆ PRODUKCYJNA |

|

Dowolny Producent |

|

Dowolna Topologia |

|

Dowolna Maszyna Wirtualna |

|

Dowolny Kontener |

|

SIEĆ CENTRUM DANYCH / KAMPUSOWA |

|

KONTROLERY BIG MONITORING |

|

BIG MONITORING ANALYTICS |

|

POZAPASMOWE (OUT-OF-BAND) |

|

Elastyczne, możliwość rozbudowy |

|

WĘZŁY BIG MONITORING |

|

SCENTRALIZOWANE NARZĘDZIA |

|

MONITORING WYDAJNOŚCI SIECI |

|

MONITORING WYDAJNOŚCI APLIKACJI |

Rys. 1 Big Monitoring Fabric Out-of-Band

Big Monitoring łączy funkcje konwencjonalnych kontrolerów widoczności sieci (NPB), inteligencję, sprawność oraz elastyczność struktur programowalnych sieci komputerowych. Dostarcza pakiety sieciowe zarówno do pasywnych jak również aktywnych narzędzi wydajności oraz zabezpieczeń i pozwala zespołom sieciowym oraz zespołom ds. bezpieczeństwa na określenie polityk dostarczania dla każdego z narzędzi, włączając identyfikację oraz eliminację danych wrażliwych zanim dotrze do narzędzia.

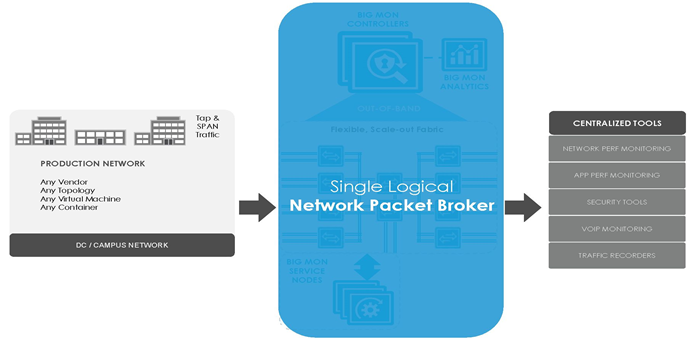

W przeciwieństwie do tradycyjnych urządzeń NPB, które funkcjonują w połączeniu, Big Monitoring zachowuje się jak indywidualne, logiczne urządzenie NPB - skonstruowany na zasadzie otwartych przełączników sieciowych oraz węzłów DPDK opartych na technologii x86, zarządzanych za pomocą kontrolera o wysokiej dostępności. Przemyślana budowa pozwala na sterowanie infrastrukturą widoczności oraz zabezpieczeń i określanie sposobu dostarczania danych za pomocą jednego panelu. Każde narzędzie posiada podgląd ruchu sieciowego w każdej szafie rack, lokalizacji oraz pracy w sposób ciągły lub na żądanie.

|

Ruch sieciowy za pomocą Tap i SPAN |

|

SIEĆ PRODUKCYJNA |

|

Dowolny Producent Dowolna Topologia Dowolna Maszyna Wirtualna Dowolny Kontener |

|

SIEĆ CENTRUM DANYCH / KAMPUSOWA |

|

Indywidualne urządzenie logiczne Kontroler Widoczności Sieci |

|

SCENTRALIZOWANE NARZĘDZIA |

|

MONITORING WYDAJNOŚCI SIECI |

|

MONITORING WYDAJNOŚCI APLIKACJI |

|

NARZĘDZIA ZABEZPIECZEŃ |

|

MONITORING VOIP |

|

REJESTRATORY SIECIOWE |

Rys. 2 Big Monitoring Fabric - Indywidualne urządzenie logiczne NPB

Wszelkie zasady dostarczania ruchu sieciowego, łącznie z agregacją i filtrowaniem i zaawansowaną obsługą pakietów oraz generowaniem przepływu są programowane za pomocą kontrolera. Narzędzia mogą być zlokalizowane centralnie, polityki mogą być realizowane jednakowo, a rozwiązywania problemów można dokonywać za pomocą kilku kliknięć. Nie ma potrzeby manualnego mapowania ruchu w każdym z narzędzi. Polityki narzędziowe ustawione w kontrolerze automatycznie powodują mapowanie odpowiedniego ruchu do odpowiedniego narzędzia, we właściwym czasie.

Wbudowany moduł Analytics również dostarcza informacji o ruchu kluczowym, podczas gdy opcjonalne węzły pozwalają na zaawansowaną obsługę pakietów.

Ponieważ Big Monitoring jest „oczami” sieci centrum danych w zakresie wielu aplikacji monitoringowych oraz bezpieczeństwa, może być używany w celu zapobiegania przenikania do aplikacji danych, które mogłyby naruszyć normy rozporządzenia. Jedna lub wszystkie z poniższych możliwości mogą być wykorzystane w celu osiągnięcia zgodności z rozporządzeniem:

1. ELIMINACJA PRYWATNYCH INFORMACJI

Jedną z najważniejszych możliwości w zakresie zgodności z rozporządzeniem jest usuwanie danych osobistych, które nie powinny być przekazywane do narzędzia lub aplikacji. Big Monitoring pozwala operatorom centrów danych na automatyzację usuwania danych na różne sposoby, maskowanie pakietów oraz ich dzielenie.

MASKOWANIE PAKIETÓW

Maskowanie pakietów wykorzystujące Węzeł Big Monitoring pozwala użytkownikom na maskowanie określonej części pakietu (np. tzw. payload - część właściwa pakietu) w celu zapobiegania przed przedostaniem się tego typu informacji do nieupoważnionych systemów.

DZIELENIE PAKIETÓW

Węzeł Big Monitoring pozwala również na dzielenie pakietów przy określonym przesunięciu w celu wykluczania wrażliwych lub zbędnych danych.

Usuwanie danych wrażliwych w ten sposób lub za pomocą innych opcji (takich jak niedostarczanie pakietów wrażliwych) może być określane oraz automatyzowane za pomocą panelu Big Monitoring.

2. BEZPIECZNE MONITOROWANIE DANYCH WRAŻLIWYCH

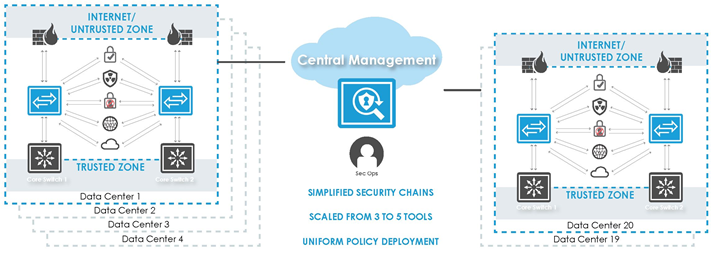

Dane wrażliwe przepływające w sieci są zaszyfrowane, co nie pozwala na widoczność przez narzędzia APM/NPM i tym samym uniemożliwia ich pracę. Należy zatem rozszyfrować taki ruch za pomocą deszyfratorów SSL. Unikalna architektura nowej generacji Big Monitoring pozwala na skalowalne łączenie usług zabezpieczeń, gdzie deszyfrator SSL kieruje rozszyfrowany ruch do jednego z wielu narzędzi, a następnie ponownie szyfruje je przed przekazaniem ruchu do jego punktu docelowego. Użytkownicy również mogą wykorzystać panel Big Monitoring w celu uzyskania podglądu infrastruktury zabezpieczeń oraz upewnienia się, że polityka bezpieczeństwa organizacji jest dotrzymywana - nawet jeżeli infrastruktura bezpieczeństwa rozlokowana jest w wielu zdalnych lokalizacjach.

|

INTERNET/STREFA NIEZAUFANA |

|

STREFA ZAUFANA |

|

Przełącznik rdzeniowy |

|

Centrum Danych |

|

Zarządzanie Centralne |

|

Op. Bezp. |

|

UPROSZCZONE ŁAŃCUCHY BEZPIECZEŃSTWA SKALOWANIE OD 3 DO 5 NARZĘDZI JEDNOLITA REALIZACJA POLITYK |

Rys. 3 Firma energetyczna z listy Fortune 20 wdrażająca Big Monitoring Inline w globalnych centrach danych

3. ZYSKAJ NIEDOŚCIGNIONĄ WIDOCZNOŚĆ NA DUŻĄ SKALĘ

ANALIZA SIECI

Moduł Big Monitoring Analytics zbiera i wyświetla informacje o urządzeniach o najbardziej nasilonym ruchu, aplikacjach zużywających najwięcej zasobów, największym przepływie oraz wiele innych informacji związanych z hostami, aplikacjami, przepływem oraz opóźnieniami w sieci produkcyjnej. Wyświetla też różne polityki, zdarzenia oraz statystyki interfejsowe Big Monitoring Fabric. Informacje te można zwizualizować za pomocą konfigurowalnych ekranów z historycznymi wykresami bazującymi na szeregu czasowym za pomocą interfejsu graficznego (GUI).

Moduł Analytics dostępny przez Big Monitoring może zostać wykorzystany w celu identyfikacji ruchu oraz użytkowników, o których mowa w rozporządzeniu - na przykład na podstawie geolokacyjnych znaczników ruchu lub innych identyfikatorów użytkowników.

POLITYKI FILTRUJĄCE NA PODSTAWIE ISTOTNOŚCI W ZAKRESIE ROZPORZĄDZENIA

Kiedy zidentyfikowany zostanie istotny ruch, polityki na Big Monitoring można skonfigurować tak, aby zautomatyzować segmentację ruchu w celu dodatkowej obsługi z jednego lub wielu punktów sieci produkcyjnej zanim dotrze do jednego lub wielu narzędzi.

KONTROLA DOSTĘPU OPARTA NA ROLACH (RBAC)

Big Monitoring pozwala na odbieranie ruchu na podstawie określonych narzędzi lub użytkowników, które mogą być przydatne w ramach kompletnego zarządzania danych, ponieważ niektóre narzędzia oraz systemy mogą mieć dostęp do danych wrażliwych w uzasadnionych celach - np. gdy wykorzystanie ma limit czasowy lub zastosowano nakaz sądowy.

Gdy ruch opisany rozporządzeniem zostanie zidentyfikowany, a dostęp przypisany na podstawie narzędzia lub użytkownika, wtedy można wdrożyć kolejne działania w celu obsługi tego typu danych.

Podczas gdy wdrożenie kompleksowego systemu zgodności z rozporządzeniem stanowi wyzwanie, dostosowanie infrastruktury monitoringu oraz bezpieczeństwa do nowych regulacji UE może być tak łatwe jak wykorzystanie Big Monitoring Fabric w celu dotrzymania wymogów widoczności sieciowej. Stosując Big Monitoring, właściciele sieci mogą dokładnie określać ruch odbierany przez każde z narzędzi, eliminując niepotrzebne lub wrażliwe dane tak, aby narzędzia pracowały jak najlepiej, a prywatność została zapewniona.

Big Monitoring Fabric jest to nowej generacji system widoczności, którego potrzebują dzisiejsze centra danych i który pozwala właścicielom sieci na czerpanie korzyści z przenikliwej widoczności sieci dla każdego z narzędzi monitorowania oraz bezpieczeństwa, jednocześnie upraszczając i automatyzując nałożone wymogi.